2022年のITセキュリティ動向にせまる!昨今の振り返りと併せて解説

目次

より強力なITセキュリティに関する必要性は、常に重要視されています。

さまざまなセキュリティ対策が毎年開発されている一方で、新たな攻撃方法も増えてきています。

このことから、常に最新のITセキュリティを押さえておくことが重要です。

本記事では、2022年のITセキュリティ動向について、2021年や2022年直近、また今後の対策などを併せて詳しく解説いたします。

21年のITセキュリティ動向

まずは、2021年のITセキュリティ動向を見ていきましょう。国内のマルウェア(悪意のあるソフトウェアの総称)検出数を見てみると、2020年後半をピークとして減少している傾向にあるものの、それ以前と比較すると依然として高い水準にあります。

2020年あたりから新型コロナウイルス感染症の流行が始まりましたが、これをきっかけにリモートワークやオンライン授業が普及したこともあり、こういったIT分野の変革期にはその隙を狙ったような攻撃やマルウェアが多く見られます。

特に気を付けなければいけないのが、セキュリティアップデートがされていない古い機器や製品の脆弱性を狙った攻撃です。

機器を扱う機会が増えてきたからこそ、設定やセキュリティアップデートは特に注意しなければいけません。

マルウェアの他に、主に金銭問題に発展しやすいランサムウェアについても見てみましょう。

警察庁「令和3年におけるサイバー空間をめぐる脅威の情勢等について」によれば、2021年にランサムウェアの被害にあった企業のうち、大企業とされる企業は49件(34%)となっています。[注1]

また、ランサムウェアについては感染経路の特徴としては、RDPやVPN機器を介した攻撃が大半を占めています。[注2]

なかでも多数発生の報告がなされているのが、暗号化に加えて機密情報の暴露を行う、2重の脅迫です。

それどころか3重、4重などの脅迫がされる事例も報告されています。

[注1][注2] 警視庁 令和3年におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_cyber_jousei.pdf (2022.07.07)

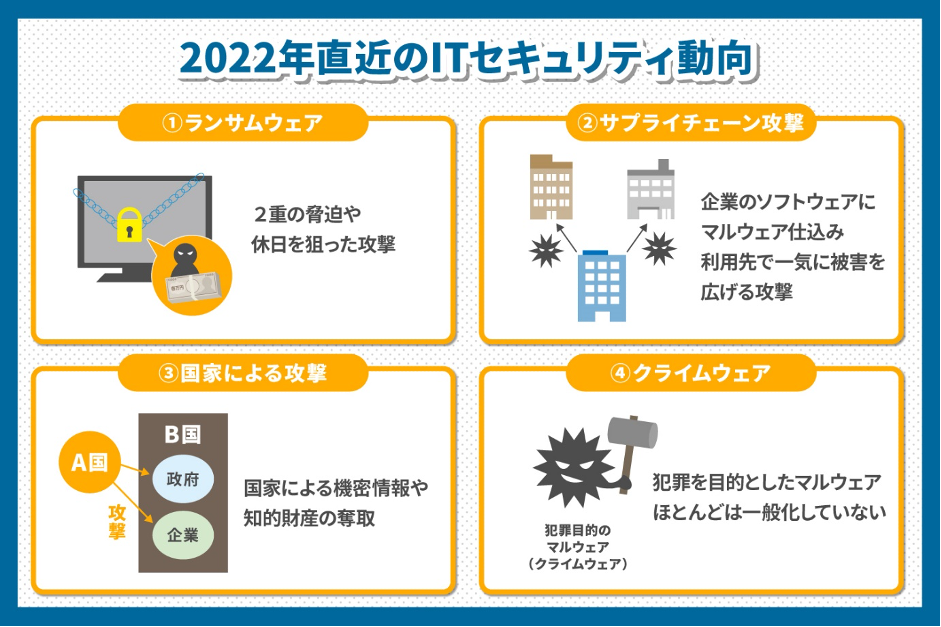

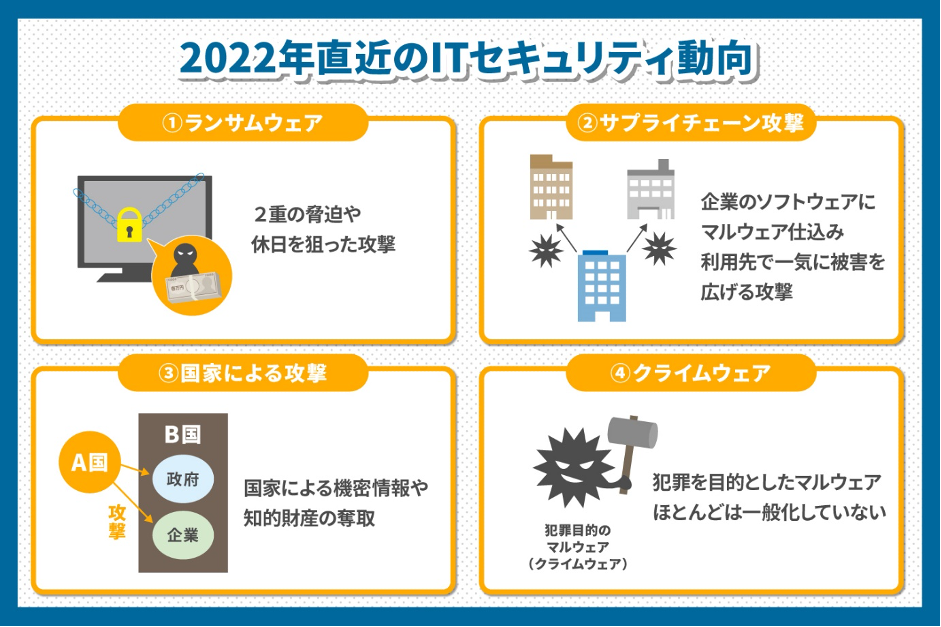

22年直近のITセキュリティ動向

2021年のITセキュリティを振り返ってみると、企業側がとってきた対策に進化やイノベーションが見られなかった部分があります。

攻撃している側からすれば、対策に目新しいものがなかったのであれば、引き続き同じ戦略で仕掛けることで相応の成果が望めると考えられます。

ITセキュリティ対策を講じるうえでは、近年の動向を把握しておくことが大切です。

1. ランサムウェア

2021年には、暗号化に加えて機密情報の暴露を迫る2重の脅迫による被害が多く報告されました。これは、DarkSideやREvil、Contiと名付けられたランサムウェアによるものです。

実際、これらによる被害は数億円以上の身代金を支払った企業もあるとされています。

加えて、企業側の対応手段が少なくなる休日などを狙って攻撃をしてくる傾向も分析されています。

被害が絶えず報告されている以上、2022年も同じような手口による攻撃があるでしょう。

しかし、2021年の段階で数々の悪事を働いてきたいくつかのC&Cサーバがテイクダウンされたとされており、これからはさらに目立たないような手口が増えるかもしれません。

2. サプライチェーン攻撃

企業が利用しているソフトウェアにマルウェアを仕込み、利用先で一気に被害を拡大させる攻撃が2020年から2021年にかけて多数みられました。米SolarWinds社が開発と提供をしている管理ツールOrionや、リモート管理ソリューションとして広く扱われているKaseya VSAが被害を受けています。

一箇所を陥落させることで被害を一気に広げることから効率のよい攻撃手法であると言え、2022年も見られる可能性があります。

3. 国家による攻撃

これまでにも国家によるものと予測される攻撃はありましたが、2021年も多く報告されました。ほとんどの攻撃は政府機関や企業の機密情報、あるいは知的財産の奪取を目的としています。

しかし、昨今では経済制裁を課せられている国から金銭を目的として、攻撃を仕掛けている例も報告されています。

このほか、2021年にはHAFNIUMがMicrosoft Exchange Serverの脆弱性を狙って大規模な攻撃を仕掛け、世界中の企業や団体が被害を受けました。

引き続き、2022年にも同様の攻撃があると予測されます。

自社は国家事業などとは関係してないと思っていても、サプライチェーンの例があることから、もはやすべての企業や組織のシステムが国家や大企業を狙った攻撃のための踏み台として利用されてしまう可能性があるのです。

4. クライムウェア

マルウェアのなかで、特に犯罪を目的として悪質な作りをしているのがクライムウェアです。クライムウェア自体の存在は以前から報告されており、ほとんどは一般化しています。

その代表格の一つとしてEmotetが挙げられます。

これは、ロシアを拠点とするサイバー犯罪活動を指したものです。

Emotetは、2021年1月にC&Cサーバがテイクダウンされましたが、同年の11月には復活しています。

加えて、Emotetと関係性があるとされているTrickbotについても、2020年10月に閉鎖されてから2021年1月には活動を再開しています。

クライムウェアは、特に悪質なマルウェアでありながら、閉鎖されたところですぐに復活してしまうというのが特徴です。

よって、2022年も特に気を付けなければいけないITセキュリティの一つです。

しかし、その攻撃方法はこれまでに見られてきたものが中心とされているため、脆弱性のカバーを確実に行っていけば、高い確立で被害を防げると考えられます。

22年度のITセキュリティ動向

依然として新型コロナウイルス感染症が猛威を奮っている2022年では、テレワークが求められます。テレワークを狙った攻撃やランサムウェアによる攻撃は、これまでどおり大きな脅威です。

2重の脅迫はさらに進化を遂げ、恐喝のみに特化した形に変化するかもしれないとされています。

また、サプライチェーン攻撃に加えて、ディープフェイクを悪用した多要素認証を突破する攻撃も増えてくるかもしれません。

より勢いや複雑化が増してくるサイバー攻撃に対応するためには、ゼロトラストネットワークの構築が重要です。

加えて、現在のサイバー対応レベルの可視化も必要となるでしょう。

ゼロトラストネットワークの構築には、数年の期間を要します。

すでに着手しているのであれば、継続して対応していくことになるでしょう。

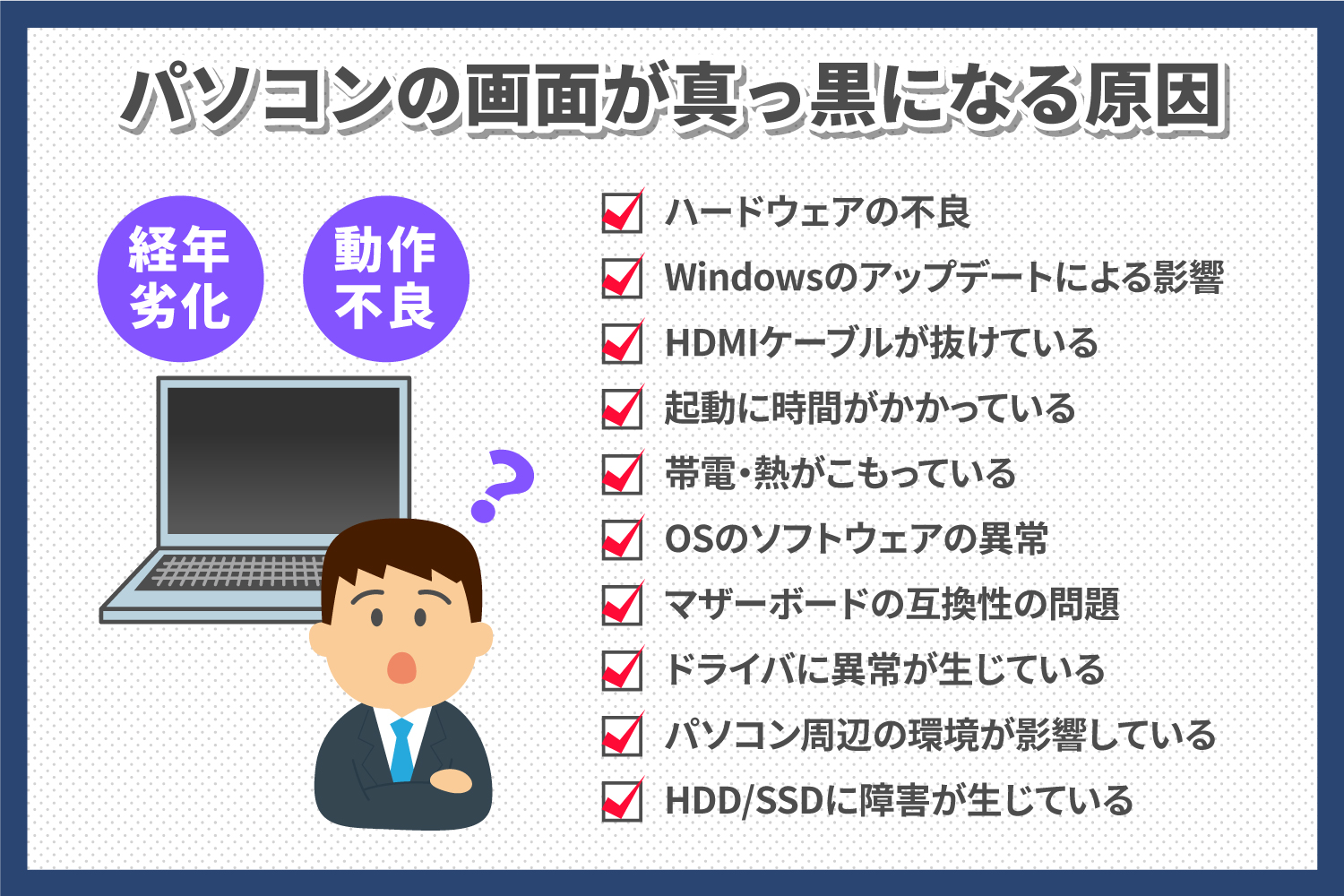

システム障害についても重視しなければいけません。

2021年4月には、8年ぶりに内閣サイバーセキュリティセンターが政府機関等における情報システム運用継続計画ガイドラインを改訂しています。

このガイドラインに基づいたルールの整備や見直しが必要です。

加えて、ディスクの劣化状況などを分析して起こり得るシステム障害をあらかじめ予測する障害検知ソリューションや、実際に発生した際の対応策の整備、見直し、演習のやり方についても手直しが求められます。

これまでは予測を踏まえた上での演習にすぎず、システムの切り替えまでは着手してこなかった組織は少なくないでしょう。

しかし、2022年以降はより実践的な演習が求められるようになります。

米Netflixや米Metaでは、実際にシステムをダウンさせて切り替えのためのストレステストを実施しています。

国内でもその規模の演習が求められるようになるでしょう。

今後もセキュリティ対策を行う上でのポイント

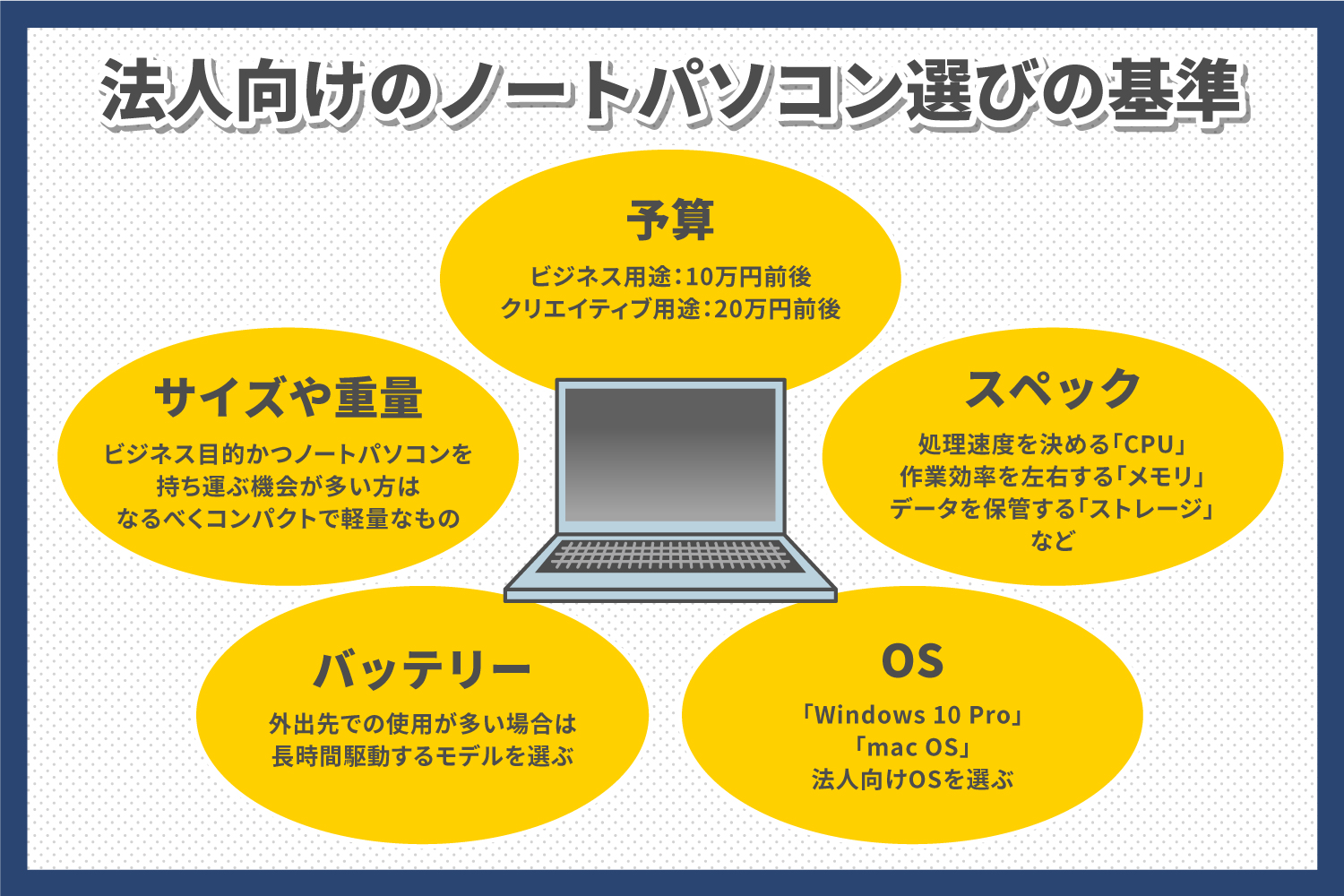

2022年だけでなく、これからのセキュリティ対策を行っていく上で重要となるのは、可視化と自動化です。この2つに加えて、昨今注目されている社外のナレッジとリソースの活用についても見ていきましょう。

可視化

コンピュータウイルスは、毎日数十万種生み出されているとされています。これだけ多くの攻撃方法が存在するなかで、それらすべての侵入を防ぐのは不可能かもしれません。

不可能であれば、コンピュータウイルスが入ってこないようにする対策だけでなく、侵入されたことに気付けるように可視化することが重要となるのです。

例えばユーザーの利用状況やインターネットの状態を見える状態にしておけば、異常が発生した際に速やかに気付くことができます。

重傷になる前に気付くことができれば、それなりに対応策も打てるのです。

自動化

サイバー攻撃を検出したところで、その分析や対処を行うにはかなりの手間を必要とします。脅威を検知してから状況を分析して対処のための証拠管理を行い、関係者に向けて情報を報告するなど、その作業は膨大です。

そこで、こういったセキュリティ対策を自動化させることが考えられます。

米国では、セキュリティソリューションのSOARが注目されています。

SOARは、セキュリティ運用の自動化そして効率化を叶えるための技術です。

SOARは、以下3つの要素で構成されています。

・インシデント対処の自動化

・インシデント管理機能

・脅威インテリジェンスの活用

人材不足に悩まされる現在は、SOARは多くの企業に注目されています。

セキュリティ人材の不足は、アメリカよりも日本は大きく劣っています。

そういった点も踏まえると、SOARの活用は日本でも必要と考えられるかもしれません。

社外のナレッジとリソースの活用

昨今、中小企業における人材不足がより深刻なものとなっています。これはITやセキュリティ対策に長けた人材がそれぞれいないことでもあります。教えられる人材もいないといった社内育成の難しさも、人材不足に至る原因の1つです。日本の労働人口は年々減少の傾向にあり、人材不足はますます加速していくことが予測されるでしょう。そのなかで、最新のセキュリティ対策を考え続けるために、社外の知見やナレッジ、経験が豊富な専門家に頼ることが解決策の1つとして考えられます。

そこで検討していただきたいのがSOC(ソック)です。セキュリティ・オペレーション・センターのことで、セキュリティを専門としている組織に常駐してもらい、リアルタイムで攻撃の検知や分析、報告を可能とします。

自社のパソコンやサーバだけでなく、クラウドなど、依頼先となる組織によって監視範囲は異なります。いずれにしても、社内のリソースを温存しながら社外のナレッジを活用することは、これからのセキュリティ対策のなかで重要なポイントとなるでしょう。

進化し続けるデジタル社会では最新のセキュリティ対策が必要

新型コロナウイルス感染症の流行を受け、人々の生活様式は大きく変化しなければいけなくなりました。時代の変化に併せて、サイバー攻撃もさらに多様化してきています。

巧妙なサイバー攻撃を防ぐためには、必要なITセキュリティが欠かせません。

これまでの被害報告を踏まえた上で現状を把握し、自社に必要なセキュリティ対策の実践を継続しましょう。